Tipps & Lesehinweise Tipps zur professionellen Homepage-Sicherheit: Nicht nur was für „die Großen“

- Details

- von Martin Schiftan, München

Trotz aller notwendigen Maßnahmen zur Bewältigung der Corona-Krise sollten Website-Betreiber jedweder Größenordnung auch in diesen Zeiten die Gefahrenabwehr gegenüber Hackern und sonstigen Angreifern nicht aus dem Auge verlieren. Denn die Dimensionen sind gewaltig: Täglich fallen weltweit über 90.000 Webseiten einem Hackerangriff zum Opfer. Das bedeutet im Klartext, dass jede Sekunde mehr als eine Webpräsenz infiltriert – oder sogar komplett übernommen – wird. 24 Stunden am Tag, 365 Tage im Jahr. Kurzum: Ständig. Dass es sich dabei nicht nur um besonders „lohnende“ Ziele wie Onlineshops oder große Plattformen mit riesigen Mengen an personenbezogenen Daten handeln kann, liegt auf der Hand. Dennoch glauben gerade viele kleine Unternehmen, Agenturen und private Webmaster, dass ihnen ein derartiges Schreckensszenario erspart bliebe. Schließlich gäbe es ohnehin nichts zu holen auf der eigenen Corporate Website. Ein fataler Irrtum …

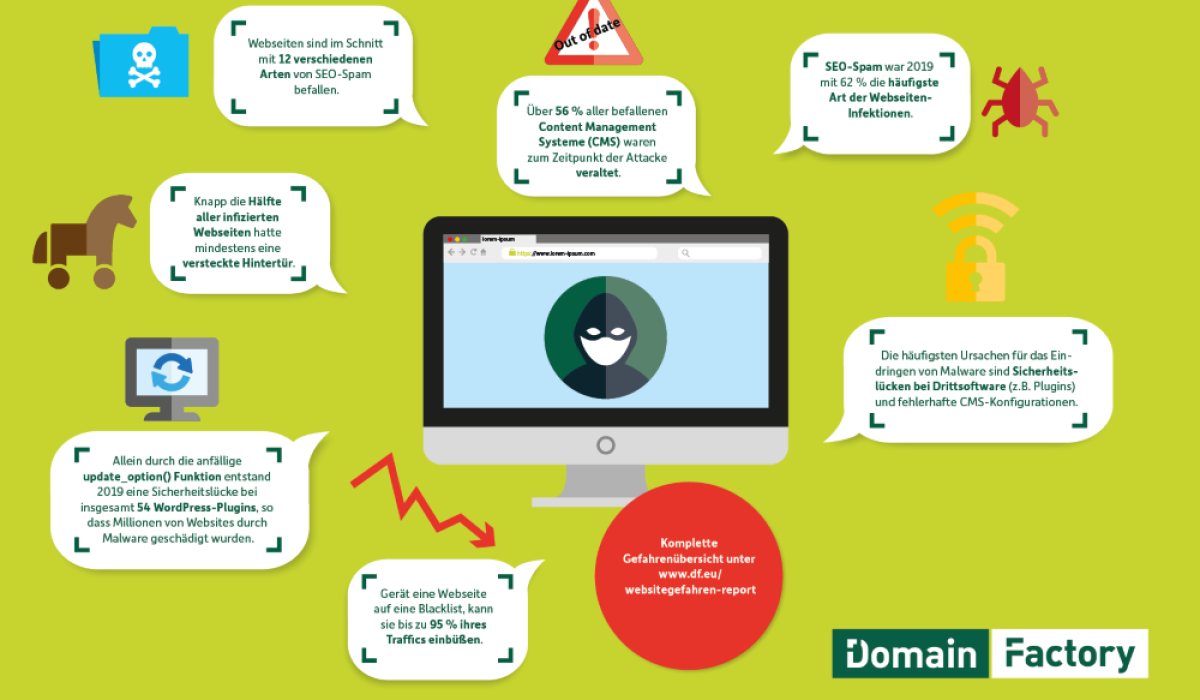

…, wie jetzt auch der kürzlich von DomainFactory veröffentlichte „Website Threat Report“ für das Jahr 2019 bestätigt. Denn unter den ausgewerteten 170.827.313 Angriffsversuchen und über 98 Millionen SiteCheck Scans der Website Security Plattform Sucuri fanden sich erneut deutlich mehr kleine und mittlere Webseiten als im Jahr zuvor. Eine fatale Tendenz, die sich damit seit geraumer Zeit immer stärker abzeichnet.

Cyber-Angreifer machen auch vor kleinen und mittleren Webseiten nicht halt

Die neuentdeckte „Vorliebe“ der digitalen Angreifer aus den Untiefen des Internets bekommen dabei auch immer mehr deutsche Unternehmen und deren Webmaster zu spüren. Denn für viele von ihnen sind Hackerangriffe längst kein abstraktes Problem mehr, sondern schmerzliche – und schnell sehr kostspielige – Realität.

Das Problem: Gerade bei vielen Betreibern kleinerer und mittlerer Webauftritte kommt diese Erkenntnis zu spät. Und das, obwohl heutzutage nahezu jeder Internetnutzer den eigenen Privat-Computer zumindest mit einer (kostenlosen) Firewall und einem Anti-Virenprogramm schützt. Dass sich dergleichen gerade auch für die eigene Webpräsenz lohnen würde, ist bis zum Zeitpunkt der Infektion meist jedoch nur den wenigsten „Gehackten“ klar.

Risikofaktor Content Management System (CMS)?

Einer der häufig vermuteten Hauptgründe für die folgenschwere „Kann-uns-nicht-passieren“-Fehleinschätzung vieler Websitebetreiber liegt womöglich in der immer leichter zu beherrschenden Website-Technik. Denn dank moderner Open Source-Angebote lassen sich professionell wirkende Webauftritte heute auch mit wenig technischem Hintergrundwissen realisieren – und inhaltlich weiterbetreiben.

Wird das eingesetzte Content Management System (CMS) dann jedoch nur redaktionell, nicht aber technisch auf dem aktuellsten Stand gehalten, öffnet man Schadsoftware und Hackerangriffen schnell Tür und Tor. Die Zahlen aus dem neuen Sucuri-Report beweisen es: Deutlich über die Hälfte der betroffenen Content Management Systeme (CMS) waren zum Zeitpunkt der Infektion veraltet – und wiesen damit zum Teil hinlänglich bekannte, offensichtliche und dadurch leicht auszunutzende Sicherheitslücken auf.

Veralteten CMS und unbemerkte „Hintertüren“ machen es Angreifern leicht

Besonders hart traf das im letzten Jahr übrigens die Betreiber nicht aktualisierter Wordpress-Installationen. Durch die von außen angreifbare update_option() Funktion des beliebten Open Source CMS entstand eine Sicherheitslücke bei über 50 vielgenutzten Wordpress-Erweiterungen (Plugins). Zwar konnte diese mithilfe eines Updates relativ zeitnah auch wieder geschlossen werden. Doch für Millionen nicht regelmäßig aktualisierter Webpräsenzen kam jede Hilfe zu spät.

Ebenfalls besorgniserregend ist die hohe Zahl an so genannten „Backdoors“, welche von den Internet Security-Experten im vorliegenden Report nachgewiesen werden konnte. Denn durch diese „Hintertüren“ im Quellcode haben die Angreifer auch nach der initialen Infektion weiterhin Zugang zu den infizierten Bereichen der Webseite. Und das häufig auch noch dann, wenn das ursprüngliche Schadprogramm bereits erkannt, entfernt und die Software aktualisiert wurde.

Unbemerkter Bezahldaten-Diebstahl

Ein handfestes Sicherheitsproblem stellt zudem ein unbemerkter Bezahldaten-Diebstahl dar, der auch erhebliche finanzielle und rechtliche Konsequenzen nach sich ziehen kann. So konnten die Website Security-Analysten allein bei jeder fünften untersuchten, eigentlich bereits als „bereinigt“ geltenden Magento-Installation eine erneute Infektion feststellen. Und das auch noch mit so genannten Skimming-Programmen – also spezialisierten Schad-Anwendungen, die gezielt Kreditkarten- und Bankdaten von ahnungslosen Onlineshop-Besuchern ausspähen. Nistet sich ein solches Schadprogramm unbemerkt in einem (egal wie großen) Onlineshop ein, gehen die daraus folgenden Haftungs- und Regressansprüche der geschädigten User schnell in die Zehn- oder Hundertausende.

Damit wird klar: Wer als Onlineshop- oder Websitebetreiber die Abwehr von äußeren Bedrohungen schleifen lässt, kann viel verlieren. Geraten bei einem Hackerangriff wichtige (Kunden-)Daten oder personenbezogene Informationen in die Hände von Cyber-Kriminellen, kann das für Website-Betreiber schnell existenzbedrohende Ausmaße annehmen. Übrigens nicht erst seit Inkrafttreten der DSGVO. Neben einer ausreichenden Absicherung gegen den finanziellen Schaden empfiehlt sich daher auch die umfassende Prävention, damit es gar nicht erst zum Fall der Fälle kommt. Geeignet sind dafür neben einer speziellen Firewall zum leistungsstarken Schutz der Webpräsenz vor Angriffen aus dem Internet auch ein fortlaufendes Installations-Monitoring sowie ein unmittelbar verfügbarer „Desinfektionsservice“, wenn doch einmal etwas passieren sollte.

Der gesamte „Website Threat Report“ steht unter diesemLink auf die Website von DomainFactory zum kostenlosen Download bereit. Selbstverständlich ergänzt um eine umfangreiche Übersicht sowie praktische Infografiken.

Über den Autor: Martin Schiftan (Foto) ist Security & Abuse Platform Engineer beim Münchner Webhosting-Spezialisten DomainFactory. Er ist spezialisiert auf die effiziente Abwehr von Online-Gefahren und trägt damit tagtäglich aktiv zur Sicherheit unzähliger kleiner und großer Webseiten, Portale und Onlineshops auf den Servern von DomainFactory bei.

Über den Autor: Martin Schiftan (Foto) ist Security & Abuse Platform Engineer beim Münchner Webhosting-Spezialisten DomainFactory. Er ist spezialisiert auf die effiziente Abwehr von Online-Gefahren und trägt damit tagtäglich aktiv zur Sicherheit unzähliger kleiner und großer Webseiten, Portale und Onlineshops auf den Servern von DomainFactory bei.

- Zugriffe: 3023